Protéger son identité numérique et son ordinateur

Introduction

En ces temps de répressions, et plus particulièrement lorsque l’on est en France, nous risquons de plus en plus d’être fiché S, réprimandé pour avoir manifesté, être engagé pour le climat ou simplement être soi-même.

Nos usages du numérique peuvent être des preuves incriminantes pour les ennemis de la liberté d’expression. Nous avons le droit de manifester, d’être contre un génocide, ou lutter pour l’écologie.

Dans ces temps de trouble, d’actes anticonstitutionnels et portant atteinte à la démocratie, je vous propose un tutoriel pour faire en sorte de limiter vos empreintes numériques, et si, par malheur vous êtes victime d’une perquisition abusive pour avoir lutté contre ce système, un guide de durcissement de votre ordinateur pour rendre la tâche bien plus difficile aux futurs détenteurs de votre ordinateur.

Mise en garde

Les informations qui sont contenues dans cet article sont accessibles publiquement ainsi que les outils utilisés. Il n’est pas illégal de chiffrer son disque dur ou d’utiliser des canaux de communications chiffrés. De plus, ces actions ne vous garantissent pas une totale impunité ou une invulnérabilité par rapport à vos usages du numérique.

Intro : “OPsec”

L’OPsec signifie Operations security, un terme utilisé dans un premier temps par l’armée américaine, mais a depuis été adopté pour désigner les informations sensibles que l’on veut garder pour soi.

L’objectif de l’OPsec est de faire en sorte que certaines informations ne tombent pas dans le camps ennemi en empêchant l’accès à l’information.

On pourrait résumer l’OPsec comme une hygiène numérique où l’on ne laisserai pas trainer n’importe quoi sur les internet. Cela peut être l’association des amis sur internet, de la famille, retracer les horaires où l’on poste des story, les images que l’on poste, qui y répond, les retweets. N’importe qui y a accès, ce qui n’est pas dramatique en soi, il faut simplement savoir contre qui on doit se défendre.

Oui, contre qui ? C’est bien la première question à se poser quand on veut une hygiène numérique. Contre la boulangère du coin de la rue ? Contre ses parents ? Contre son pays ? Le tout est de mettre la barre au bon endroit.

Petit disclaimer : Il restera toujours des informations sur vous, de près ou de loin. Cela peut venir directement de vous, ou bien d’un ami à vous qui a posté une photo de vous il y a six ans.

Il faut aussi savoir distinguer son identité civile, qui correspond à votre nom, votre adresse, votre numéro de téléphone, de votre identité numérique, qui correspond par exemple à un pseudo, un compte. Attention, ces identités peuvent se croiser ! Comme sur un compte Twitter qui porterai votre nom et prénom.

Empreinte numérique

Le processus à suivre pour entamer un grand nettoyage de printemps sur sa vie numérique :

1 - Identifier les données sensibles

Quelles sont les données sensibles que je laisse trainer ? Voici quelques questions qui est bon de se poser :

- Est-ce mon prénom ?

- Nom de famille

- Lieu de naissance

- Membres de la famille

- Lieu d’étude

- Religion

- Parti politique

- Ai-je déjà mis une photo de ma tête sur un réseau social ?

- Quel était mon pseudo ?

- Ai-je des habitudes en ligne qui permettent de déterminer où je me situe à une certaine heure ?

- Ai-je un lien avec ma famille sur quelconque réseau social ?

Certaines de ces questions peuvent vous concerner, d’autres non. Tout dépend de qui vous voulez vous cacher et à qui vous souhaitez dissimuler l’information.

2 - Évaluation des menaces

Le but de cette phase est d’identifier quelles menacent pèsent sur soi et qu’est ce qui pourrait être exploité. Cela dépend notamment du pays.

Voici un exemple :

- J’ai manifesté dans ma ville en portant un drapeau de la Palestine et je me suis fait arrêté pour antisémitisme et placé en garde à vue. Qu’est ce que je risque et quelles données peuvent se retourner contre moi ?

- J’ai occupé un lieu pour revendiquer une opinion, et je me suis fait arrêté pour squatting.

- Pourrait-on remonter depuis mon pseudo vers mon identité civile ?

- Ai-je déjà posté une photo depuis ma fenêtre ?

3 - Analyse des faiblesses

Dans cette phase, on peut tenter d’identifier les faiblesses dans son utilisation des outils qui nous entourent. Par exemple :

- Utiliser des canaux de messageries en clairs ou accessible facilement par les autorités, comme les SMS (pas Imessage mais bien SMS)

- Aucun chiffrement de son disque dur

- Vie publique sur internet (nom, photos, habitudes….)

4 - Évaluation des risques encourus

Mesurer le niveau de risque des points identifiés précédemment.

5 - Contre-attaque !

Passons aux contre-mesures !

Contres-mesures OPsec

Les bases

- Utiliser un gestionnaire de mot de passe, cf la note du dessus. Ne pas utiliser des mots de passe basés sur des informations que l’on peut trouver sur internet comme le nom de son chien, sa date de naissance ou le sport que l’on pratique.

- Mettre la 2FA (Two Authentication Factor) sur chacun des services où l’option est disponible (Réseaux sociaux, emails…)

- Google Authenticator

- SMS / Mail

- Clé de sécurité physique (optimal mais cher!)

- Garder à jour ses appareils et logiciels

- Verrouiller sa session lorsque l’on s’éloigne de son ordinateur, et ne jamais laisser seul son ordinateur en public (partir aux toilettes dans le train)

- Couvrir sa webcam

- Utiliser des messageries mails plus respectueuses de la confidentialité comme Proton Mail ou Rise Up

- Si vous utilisez une solution de stockage à distance (drive), utilisez une solution respectueuse et chiffrée comme Proton Drive

- Attention aux informations dévoilées sur les réseaux sociaux, ne pas hésiter à s’auditer soi-même

- Sur les réseaux publics, utiliser un VPN qui chiffrera vos données de bout en bout

- Attention aux applications que vous installez et aux permissions qu’elles demandent. Notamment sur Android où les applications sont moins contrôlées que sur l’App Store

- Utilisez des temp mails lorsque vous pouvez ou des alias mail

- Éduquez vos proches sur les bonnes pratiques pour ne pas que ça retombe sur vous

- Et vive DuckDuckGo

Aller plus loin

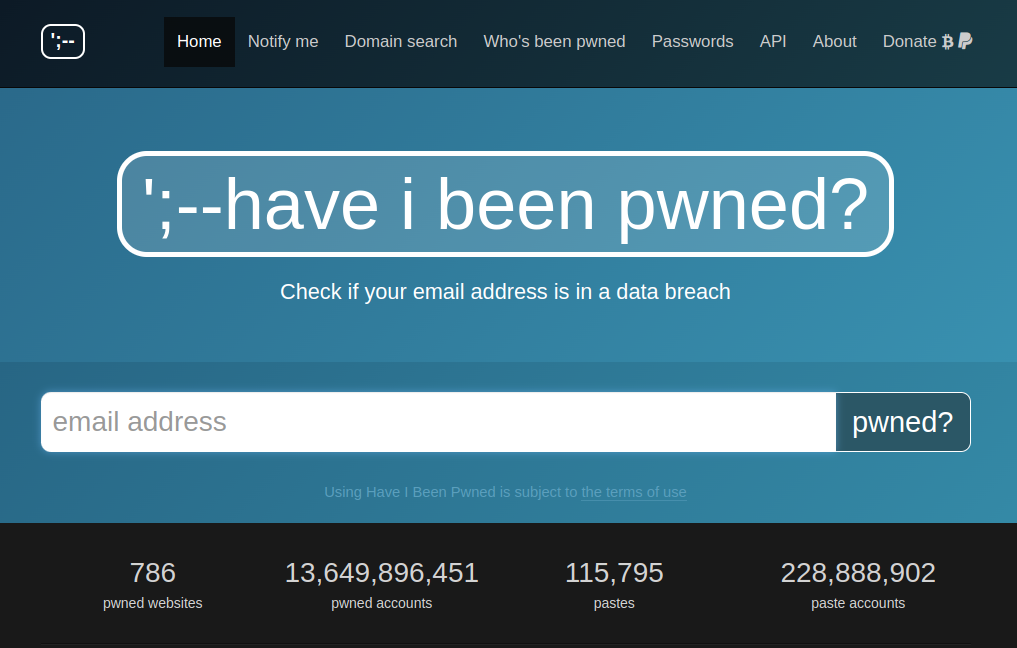

Have I been pwned

Have I been pwned est un outil en ligne qui permet de vérifier si vos informations (e-mail, mots de passe) ont été compromises dans des violations de données. Il est important de vérifier régulièrement et de changer vos mots de passe en conséquence pour limiter les risques d’usurpation d’identité.

Le lien du site : Have I Been Pwned

Et voici à quoi ça ressemble :

On y rentre son email et il nous dit oui où non notre email a déjà été aperçu dans une fuite de données.

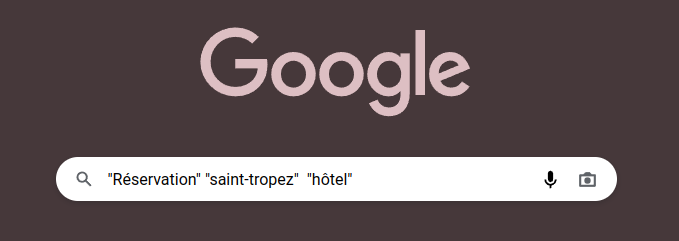

Google dork

Les Google Dorks consistent à utiliser des requêtes spécifiques dans le moteur de recherche Google pour trouver des informations bien spécifique. Ces techniques peuvent être utilisées par des attaquants pour collecter des informations sur vous. Il est donc crucial de savoir ce qui est publiquement accessible et de prendre des mesures pour minimiser votre exposition.

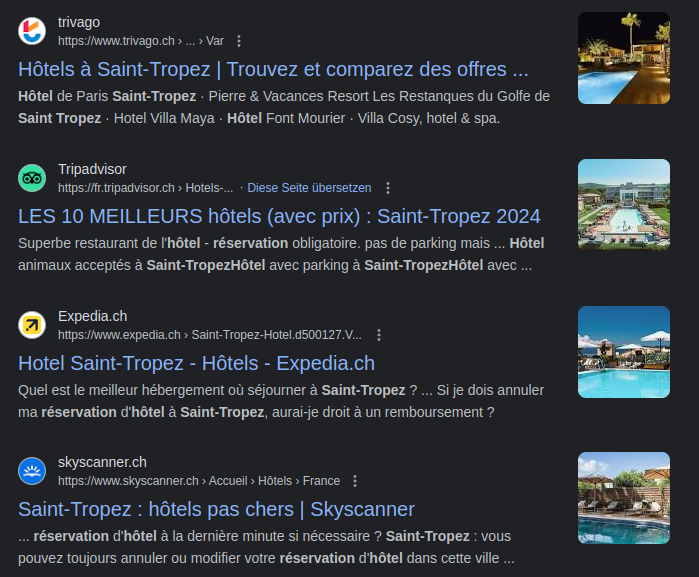

Voici un premier exemple de Google Dork :

Dans ce cas, Google va indexer les pages contenant obligatoirement le mot “Réservation”, “Saint-Tropez” ainsi que “Hôtel”.

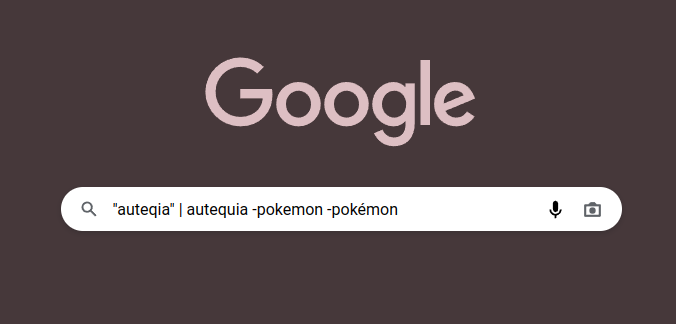

On peut aussi tester avec l’opérateur | qui signifie “ou”. Cela peut être utile quand vous chercher un ou plusieurs mots clés, de ne pas se limiter à un mais de faire des conditions. De plus, il existe l’opérateur - qui permet d’enlever un mot du référencement.

Vous n’êtes pas sur de l’orthographe du pseudo de quelqu’un ? Vous pouvez essayer avec un |. De même, si un pseudo, ou un nom est affilié à une profession, un millieu et que vous ne souhaitez pas afficher ces résultats, vous pouvez déreférencer ce mot clé.

Voici un exemple concret d’auto-dox :

Dans cette recherche, on va chercher mon pseudo “auteqia” ou autequia en retirant les mots pokémon et pokemon. De cette manière, sera indexé tous les résultats filtré sans lien avec Pokémon. Attention, tout est sensible à la casse.

A partir de ça, vous pouvez taper votre pseudo entre guillemet, votre nom, prénom, ou toutes informations que vous jugez sensible et voir ce qui est indexé.

Voici une liste de Google Dorks bien documentée.

Epieos & Blackbird

Epieos et Blackbird sont des outils de collecte d’informations open-source. Ils peuvent être utilisés pour auditer votre propre empreinte numérique et identifier les informations que vous laissez traîner sur Internet.

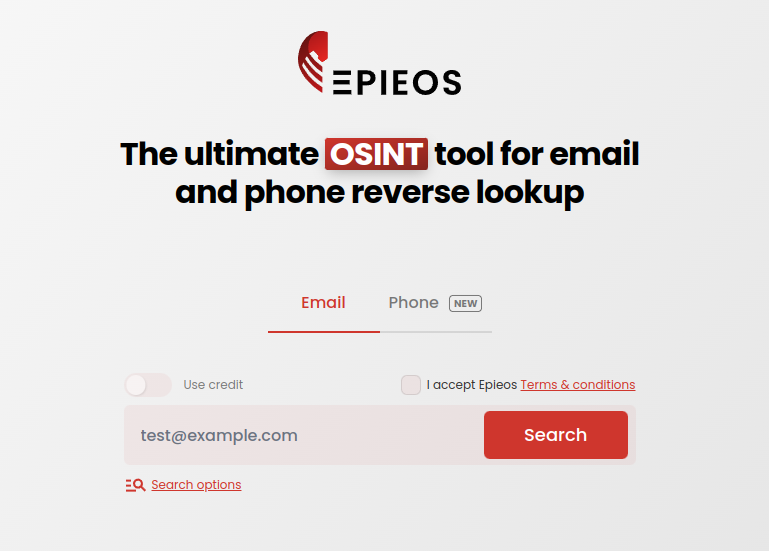

Dans notre cas, Epieos se base sur l’email ou le téléphone, et voit sur quels service en ligne un compte a été créé à partir de ces informations. Lien du site Epieos

Cela permet notamment de rebondir sur vos autres réseaux sociaux si un de vos mails a été découvert.

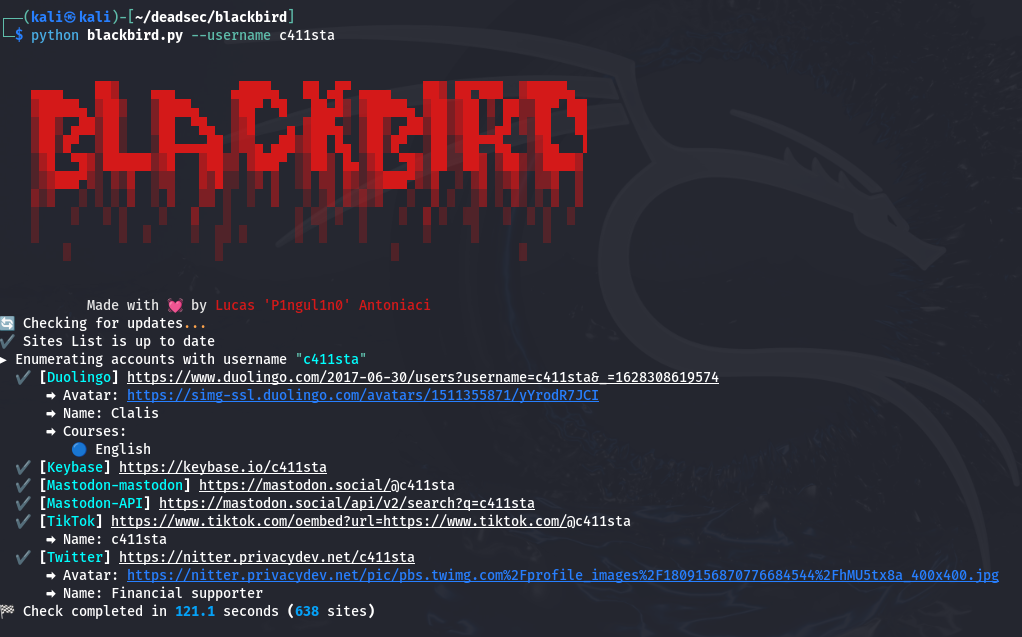

Blackbird quant à lui est un outil très puissant qui est en ligne de commande, donc pas spécialement accessible à tout le monde. Voici le Github. Il vise à retrouver les comptes affiliés depuis un nom d’utilisateur et non pas un email ou un téléphone. Cela permet surtout de ricocher sur les réseaux sociaux si vous partagez le même pseudo sur différentes plateformes.

Voici à quoi pourrait ressembler une utilisation de Blackbird :

Après avoir lancé la ligne de commande en cherchant le pseudo c4llsta, l’outil nous sort les services en ligne sur lesquels ce pseudo est enregistré.

Petite introduction aux gestionnaires de mots de passe

Un gestionnaire de mot de passe est une application qui permet de retenir un seul mot de passe complexe pour débloquer l’accès à tous les autres. De cette façon, vous pouvez vous permettre de créer des mots de passe extremement complexe pour les services en ligne, de toute manière vous n’avez pas à le connaître.

Le but est de créer une petite base de données déverrouillée par un Master Password bien complexe.

Voici les deux que je recommande :

Bitwarden est probablement le plus pratique comme il s’intègre très bien aux navigateurs, et dispose d’une bonne application sur téléphone. Cependant, KeepassXC aussi grâce à l’extension KeepassXC browser mais l’intégration téléphone est plus difficile.

Un lien pour setup Bitwarden Un lien pour setup KeepassXC

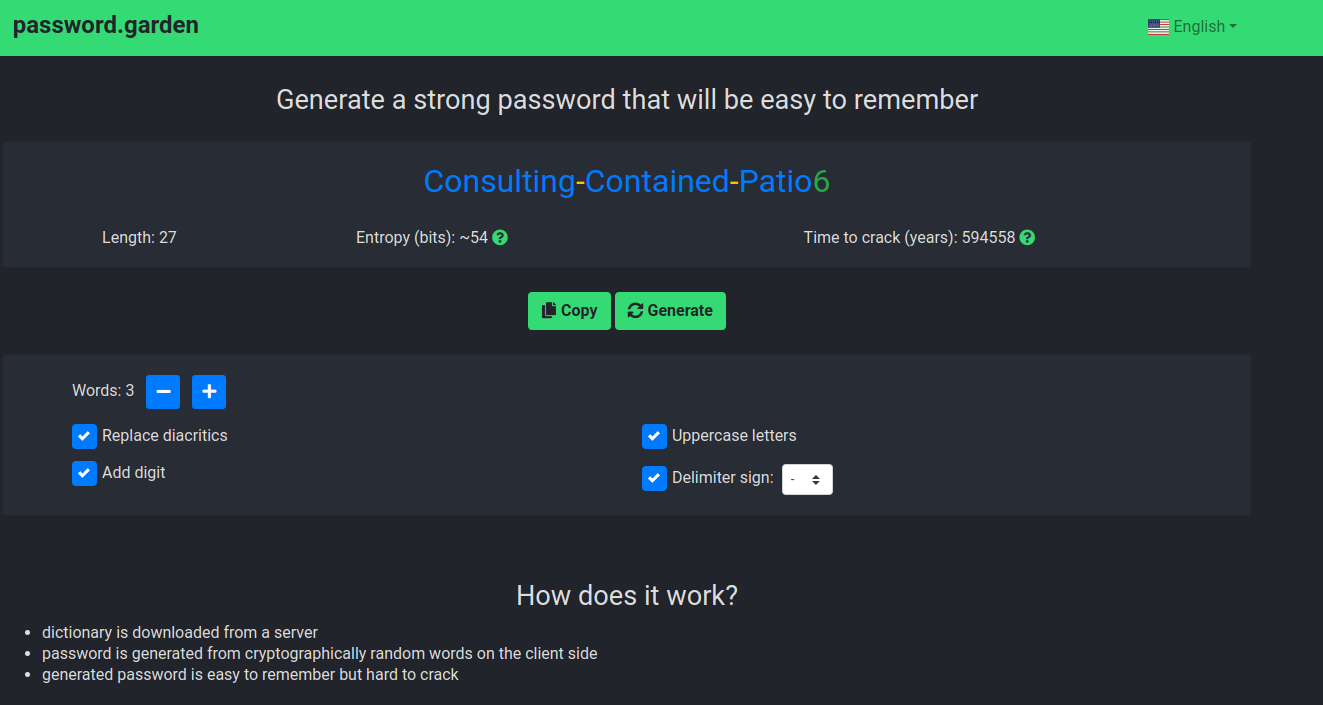

De plus, Password Garden pour créer des mots de passes faciles à retenir.

A noter, si vous préferez utiliser un carnet papier, ça peut le faire aussi. Même si je favoriserai un gestionnaire numérique.

Passons à l’ordinateur

Supposons que vous êtes sur Windows (10 où 11 peu importe). Par défaut, le chiffrement de votre disque n’est pas activé, ce qui est un problème si vous souhaiter empêcher quelqu’un d’accéder à toutes vos données. En quelques secondes, sans protection sur votre ordinateur, n’importe qui d’un minimum renseigné rentre sur votre ordinateur.

Il est important d’utiliser un compte Windows local et non pas un compte Microsoft.

BIOS / UEFI

Le BIOS, aussi appelé UEFI pour des raisons techniques que je ne détaillerai pas ici, est le premier programme qui se lance au démarrage de l’ordinateur. Il est en charge de la coordination et de l’ordre d’allumage du matériel physique essentiel au fonctionnement de l’ordinateur. On y compte par exemple la RAM (mémoire volatile) ou le disque.

Dans le BIOS, on y retrouve des paramètres essentiels à la sécurité de l’ordinateur, comme le secure boot qui permet de contrôler sur quel périphérique l’ordinateur démarre.

Rentrer dans le BIOS

Pour rentrer dans le BIOS, il faut (re)démarrer l’ordinateur et dès qu’une fenêtre s’affiche, il faudra appuyer sur la touche pour entrer dans le BIOS. Cette touche varie en fonction des ordinateurs et des marques, mais la plupart du temps, ce sera F8, F9, F10, F11, F12 ou Delete. Si vous ne trouvez pas, chercher le nom de votre ordinateur ou la marque de ce dernier sur internet et rajouter « BIOS » à la recherche.

Touches

Voici une liste non exhaustive selon votre carte mère :

- ASUS: F2 pour tous les PC

- Acer: F2 ou DEL

- Dell: F2 ou F12

- ECS: DEL

- Gigabyte / Aorus: F2 ou DEL

- HP: F10

- Lenovo (Consumer Laptops): F2 ou Fn + F2

- Lenovo (Desktops): F1

- Lenovo (ThinkPads): Enter puis F1.

- MSI: DEL pour les cartes mère et PC

- Origin PC: F2

- Samsung: F2

- Toshiba: F2

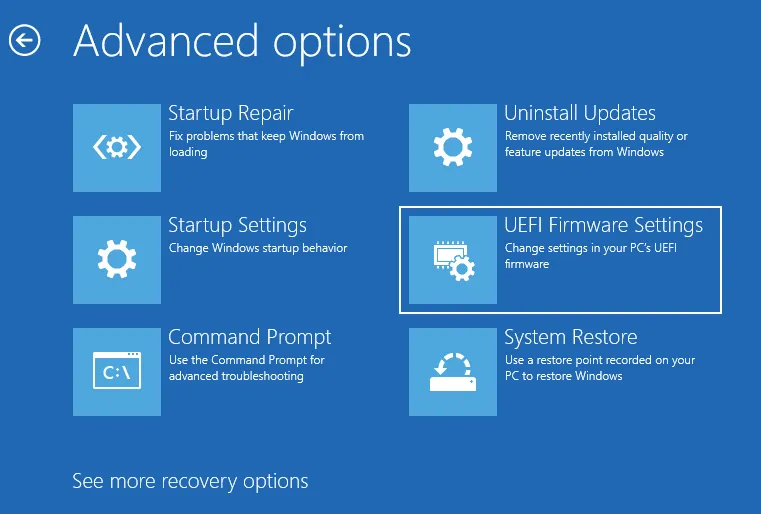

Redémarrage avancé

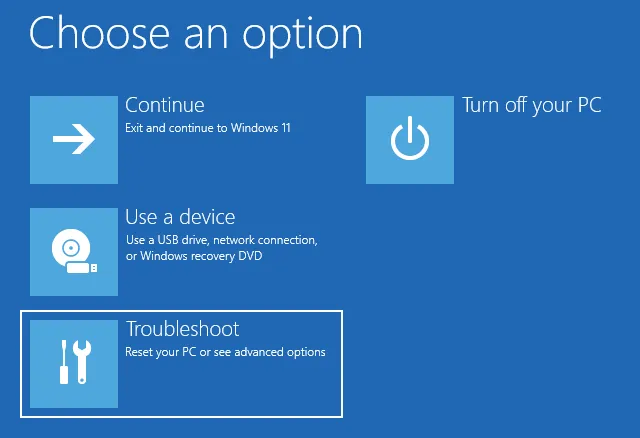

Sinon, une méthode alternative consiste à rentrer dans le menu avancé du démarrage de Windows 10/11 :

Attention, cette partie mélange anglais et français, veuillez adapter :)

1 - Taper “Advanced startup” dans la barre de recherche Windows

2 - Faire “Redémarrer maintenant” sur l’onglet “Démarrage avancé”. Cela entraînera un redémarrage

3 - Cliquer sur Troubleshoot

4 - Cliquer sur “Options avancées”

5 - Cliquer sur “UEFI Firmware Settings”

6 - Cliquer sur redémarrer

Vous devriez arriver dans le BIOS une fois le redémarrage effectué.

Mot de passe administrateur

Le problème du BIOS, c’est qu’il est accessible par tout le monde par défaut. Chaque personne qui y rentre dispose des droits de changer les paramètres même les plus critiques. Pour changer ça, il faut mettre un mot de passe administrateur, de manière à garantir l’intégrité de vos paramètres.

Sur la plupart des modèles de BIOS, un onglet Security est présent et le paramètre se trouve à l’intérieur.

Attention, si vous perdez ce mot de passe, c’est la galère !

Secure Boot

Le secure boot permet de choisir quel périphérique est digne de confiance pour démarrer dessus, vous devez laisser uniquement votre disque dur principal, le disque sur lequel se trouve Windows. Il portera probablement le nom du constructeur du disque. Pour faire simple mais technique, le secure boot dispose d’une base de clé dites “autorisées”.

Si le périphérique sur lequel l’ordinateur tente de démarrer se situe dans cette liste, alors l’ordinateur démarre.

A noter, ces options sont très importantes à activer. S’il y a un administrator password sans Secure Boot, ou inversement, ça ne sert à rien.

Sans Bitlocker

Si vous ne souhaitez pas utiliser BitLocker, vous pouvez utiliser des solutions alternatives de chiffrement comme VeraCrypt pour protéger vos données. VeraCrypt est un logiciel de chiffrement open-source qui peut être utilisé pour chiffrer des volumes entiers ou des fichiers individuels.

Vous pouvez tout aussi bien combiner VeraCrypt et Bitlocker, mais pour un utilisateur lambda ça devient difficile d’utilisation.

Cependant, si vous n’utilisez aucun des deux, votre ordinateur et toutes vos données sont accessibles en un claquement de doigt. C’est le cas de tous les ordinateurs par défaut, donc il faut penser à activer le chiffrement. Même si vous utilisez le secure boot, qui empêche de démarrer sur un autre périphérique, on peut tout simplement débrancher le disque dur et l’analyser plus tard.

Voir mon tutoriel VeraCrypt

Avec Bitlocker

BitLocker est une fonctionnalité de chiffrement intégrée dans certaines versions de Windows qui protège les données en chiffrant des partitions de disque entier. Il assure que les données restent sécurisées même si le disque dur est volé ou perdu.

Grâce à cette fonctionnalité, vous chiffrez vos données et il faudra un mot de passe pour les déchiffrer, ce qui rend la chose très compliquée pour les personnes qui devront analyser votre ordinateur pour tenter d’y retrouver des preuves.

Activation de Bitlocker

Prérequis :

- Vous devez être administrateur de votre machine, ce qui est le cas par défaut

- Vous devez avoir un support externe pour mettre la clé de volume Bitlocker

- Ne pas avoir la version

Famillede Windows

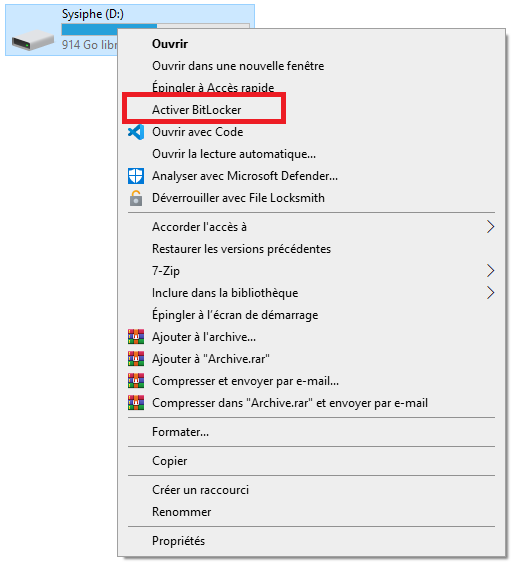

Pour activer Bitlocker, rien de plus simple :

- Ouvrir l’explorateur de fichier (En cliquant sur l’icone jaune dans la barre des tâches ou en tapant

Explorateur de fichierdans la barre de recherche) - Cliquer sur

Ce PC - Clic droit sur le disque que vous voulez chiffrer (souvent

C:) - Activer Bitlocker

- Suivre les instructions

- Enregistrer la clé du volume Bitlocker sur un support externe comme une clé USB

Attention, ce fichier permet de déverrouiller votre volume Bitlocker, s’il tombe entre de mauvaises mains, le volume peut être déchiffrer très facilement. Le problème est le suivant : Où mettre ce fichier de clé de volume ?

Si vous le mettez sur une clé USB à côté de votre ordinateur, toute cette opération n’aura pas de réel intérêt. Il faudra espérer que si quelqu’un rentre chez vous, il ne pense pas à prendre la clé. Or, si l’on parle des autorités, elles peuvent prendre toutes les preuves permettant de les aider dans l’enquête.

Sauvegardez là temporairement sur un volume externe et mettez là dans un endroit qui n’est accessible que par vous, même en cas d’intrusion chez vous. Je pense par exemple à Proton Drive, qui est accessible depuis internet mais uniquement par vous et protégé par une double authentification. Vous pouvez aussi mettre ce fichier dans votre gestionnaire de mot de passe (Bitwarden, NordPass ou KeepassXC)

Attention, il est extrêmement important de formater le volume après sur lequel vous avez stocker temporairement le fichier. Sans ça, il est “facilement” récupérable par quiconque s’y connait un petit peu. Je ne rentrerai pas dans le détail ici mais si vous supprimez normalement le fichier, il n’est pas réellement “supprimé” mais plutôt désindexé de votre système de fichier. De plus, il y a des chances selon votre configuration qu’il atterrisse dans votre corbeille, pensez à la vider de temps en temps.

Pour résumer, si l’on ferme la porte à clef, penser ne pas laisser la fenêtre grande ouverte.

Tutoriel

- Se rendre dans l’explorateur de fichiers, puis clic droit sur le volume que vous souhaitez chiffrer

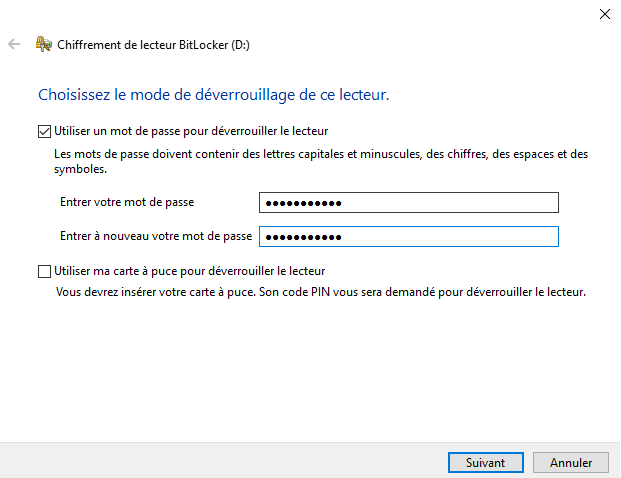

- Choisir son moyen de déverouillage. Nous avons le choix entre un mot de passe habituel, ou une clé de sécurité physique comme une Yubikey évoquée plus haut. Dans notre cas, comme la plupart des gens ne possèdent pas de Yubikey, nous pouvons utiliser un mot de passe.

- Choisir un emplacement pour stocker le fichier de la clé de récupération. Vous pouvez toujours l’imprimer en papier où la lier avec votre compte Microsoft (non recommandé à mes yeux)

Faites particulièrement attention où vous mettez votre fichier de clé !

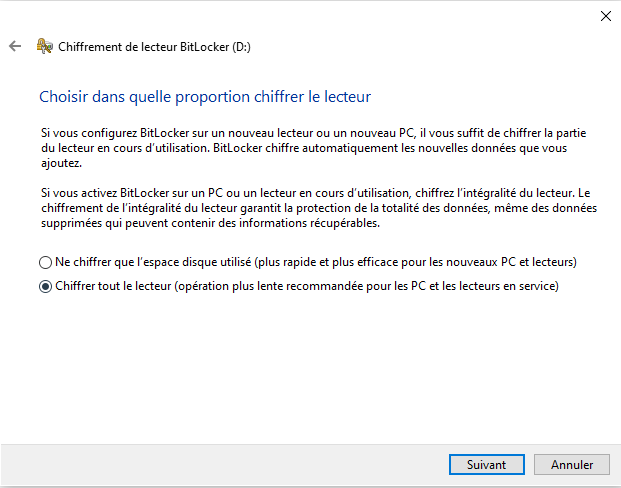

- Choisir le chiffrement du disque. Je vous conseille de chiffrer tout le lecteur, donc l’option 2.

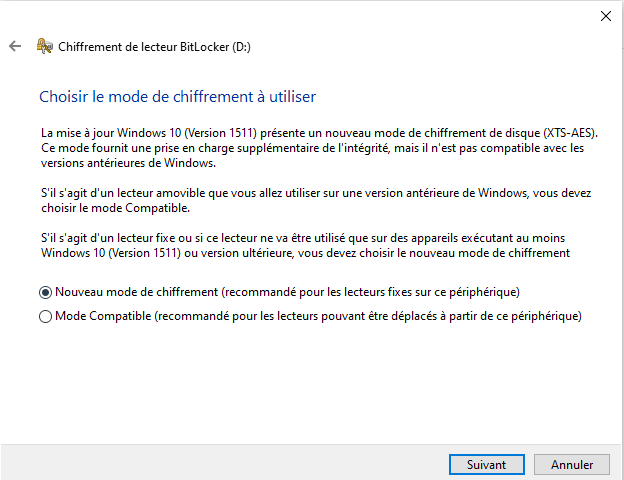

- Choisir le mode qui vous convient le mieux. Pour ma part ce disque ne bougera pas de cet ordinateur.

-

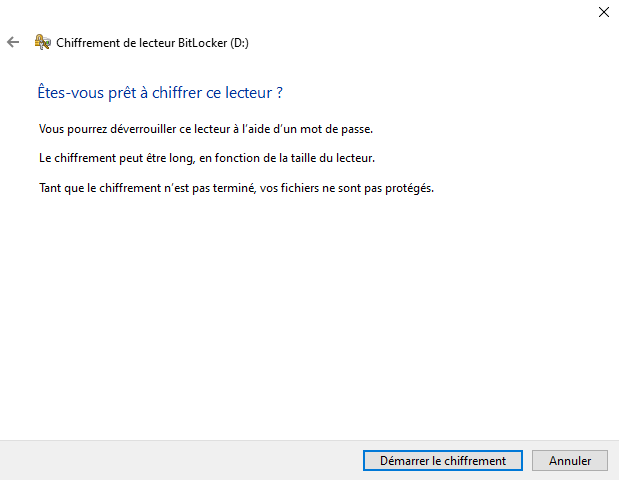

Accepter

-

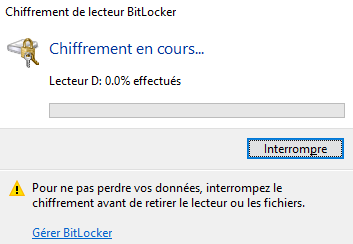

Attendre, parfois très longtemps. Pas de panique, si vous éteignez votre ordinateur avant la fin du chiffrement, il reprendra là où il en était.

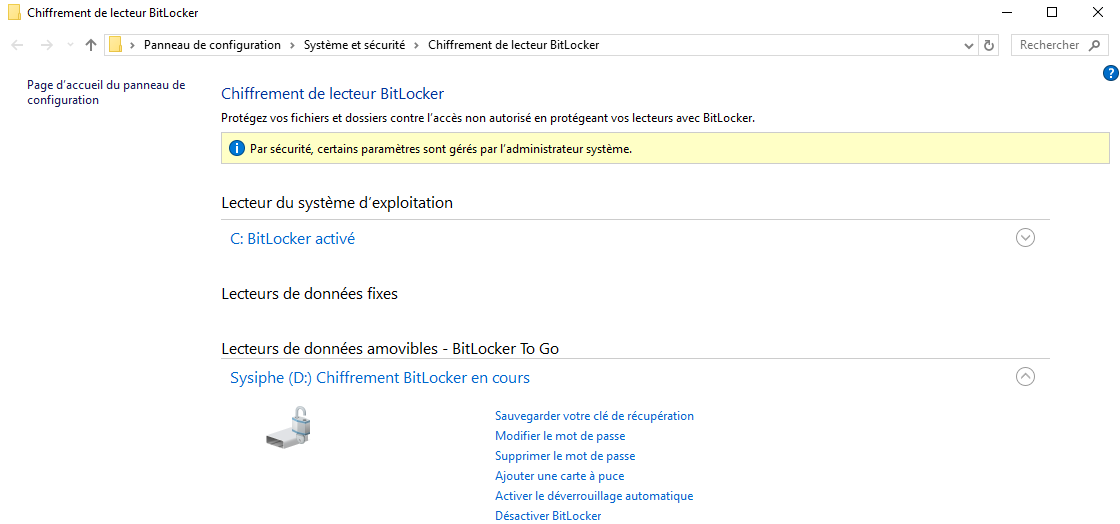

Vous pouvez vous rendre ici pour administrer Bitlocker, comme changer le mot de de passe ou retrouver votre clé de récupération. Ces options seront disponibles où non selon quel périphérique vous allez chiffrer.

Une option très importante est le déverrouillage automatique. Vous pouvez l’activer et ce disque sera déchiffré grâce au TPM (Trusted Plateform Module). Par mesure de protection, je recommande de ne pas l’utiliser pour un disque qui contient des données sensibles. En effet, cela peut s’avérer fastidieux de rentrer son mot de passe pour déchiffrer son disque à chaque démarrage. Mais on a rien sans rien !

Si vous choisissez tout de même de déverrouiller votre disque système avec le TPM, rassurez-vous, ce n’est pas grave.

à noter, le deuxième volume Bitlocker stock la clé de déchiffrement sur le disque système au format

.bek

Si un volume est en auto-unlock, le disque système, là ou est installé Windows va automatiquement déverrouiller les autres.

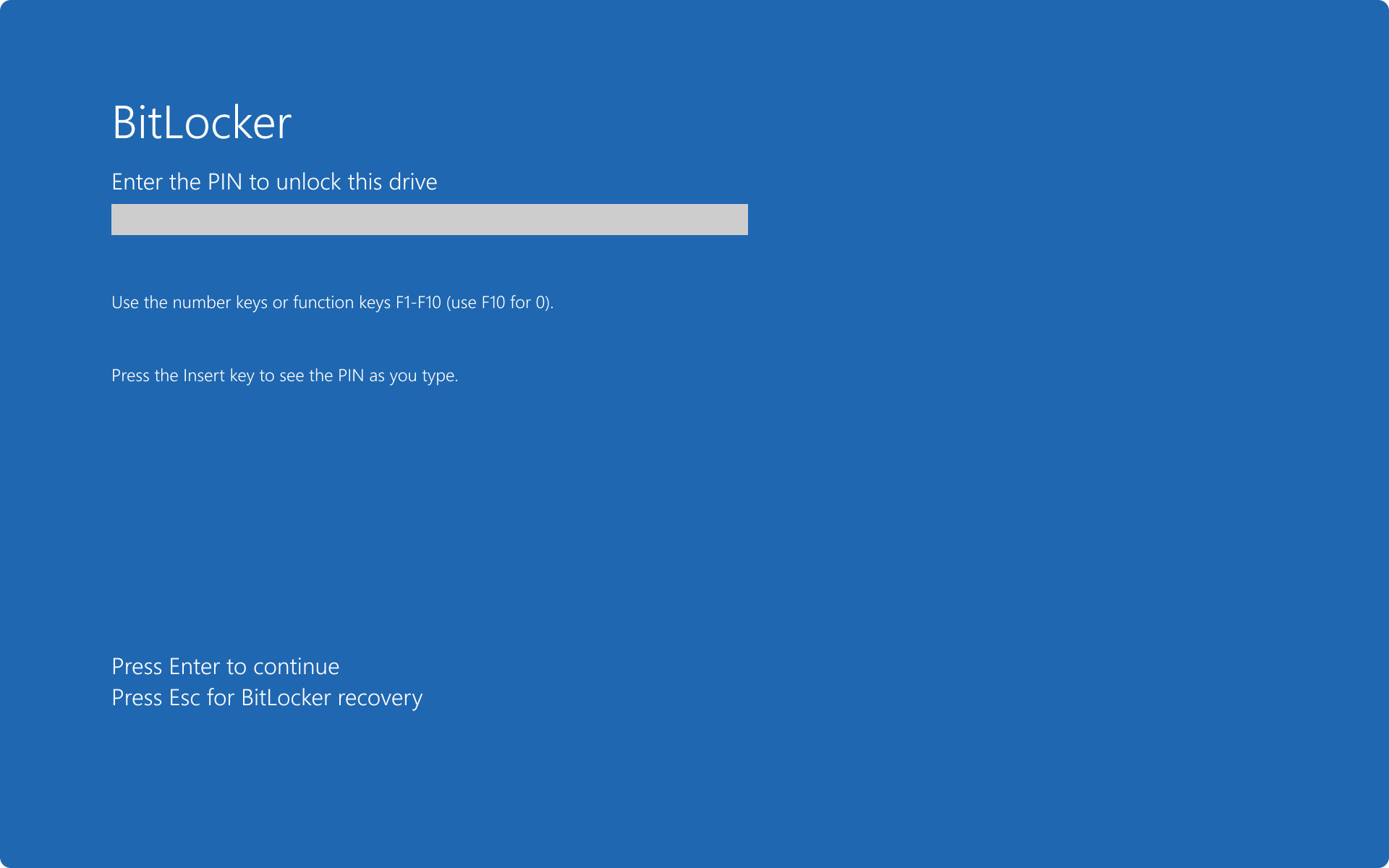

Si vous ne possédez pas de TPM, lors du prochain démarrage de votre ordinateur, cette fenêtre s’affichera :

Elle vous demande de rentrer votre mot de passe défini plus tôt. Si vous l’avez perdu, vous pouvez toujours rentrer la recovery key. Si vous avez aussi perdu la recovery key, il ne vous reste que les yeux pour pleurer !

A noter, cette étape est probablement la plus importante dans le processus. Cela garanti un bon niveau de sécurité des données, notamment en cas de vol de l’ordinateur entier.

C’est là qu’intervient le TPM, un module qui se veut plus user friendly et qui déverrouille votre disque au démarrage sans que vous ayez besoin de taper votre mot de passe Bitlocker.

TPM (Trusted Platform Module)

Le TPM est une puce intégrée dans la carte mère des ordinateurs modernes. Il stocke les clés de chiffrement de manière sécurisée (dans une puce hardware) et assure qu’elles ne sont libérées que si l’intégrité du système est confirmée. Autrement dit, si le système démarre sur un autre périphérique que votre disque par défaut, le TPM ne libérera pas les clés pour déchiffrer la partition.

Attention, certains ordinateurs ne possède pas de TPM, il faudra rentrer le mot de passe pour déchiffrer à chaque démarrage

Si votre disque est volé : Le disque est chiffré avec Bitlocker et nécessite le mot de passe ou la recovery key.

Si votre ordinateur tout entier est volé : Les bonnes pratiques pour une analyse forensic sont de ne pas démarrer sur le disque récupéré pour ne pas risquer d’altérer les données. Cependant, il est tout de fois possible que les personnes en charge de l’analyse démarre sur votre ordinateur pour tenter de le déverrouiller votre session.

Là est tout le problème : Si l’on prend votre disque hors de votre ordinateur, le TPM ne lâchera pas les clés. Donc pour une analyse forensic sans altération des données, la partition chiffrée par Bitlocker restera chiffrée. On est bon.

L’autre alternative, c’est de démarrer sur votre PC normalement, votre TPM va autoriser la volume key Bitlocker à déverrouiller le volume chiffré, et vous atterrirez devant l’écran de login de Windows.

L’avantage : Le chiffrement et le déchiffrement des données se font en arrière-plan sans nécessiter d’intervention continue de l’utilisateur.

Methode du utilman.exe

La méthode du utilman.exe, qui consiste à remplacer l’exécutable Utilman (le gestionnaire des utilitaires) par cmd.exe (l’invite de commande) pour obtenir un accès administrateur à un système Windows est efficace.

Pour se faire, il faut démarrer sur un installateur Windows, puis rentrer dans l’invite de commande pour remplacer l’executable utilman.exe par cmd.exe. Cette action necessite deux choses :

- Que le secure boot soit désactivé

- Que le disque ne soit pas chiffré avec

Bitlocker

Si vous respectez les deux conditions, vous êtes donc immunisés de cette attaque.

Article expliquant la méthode du utilman.exe

Et le téléphone alors ?

La sécurité de votre téléphone est tout aussi importante que celle de votre ordinateur. Utilisez des solutions de chiffrement, des gestionnaires de mots de passe et des applications sécurisées pour protéger vos données mobiles.

Valable pour tous

Il est très fortement recommandé d’utiliser Signal pour téléphone, et non pas les SMS ou imessage. Même si Apple cède très difficilement aux demandes des autorités, il faut le reconnaître.

Cellebrite

Il existe cependant un outil dont dispose les forces de l’ordre appelé Cellebrite qui permet de faire beaucoup de choses comme s’introduire sur un téléphone Apple.

Lien de deux vidéos sur Cellebrite par Sylqain, autre vidéo par Sylqin

Cellebrite est décrit par Signal comme “un logiciel qui automatise l’extraction physique et l’indexation des données pour des appareils mobiles” (cf le post de Signal)

Mais pourquoi Signal s’acharne sur Cellebrite ? Premièrement car cet outil est utilisé pour violer la vie privée des gens, et ensuite car Cellebrite disait qu’il était capable d’extraire les données d’un appareil Samsung déverrouillé (cf l’article de Signalqui dément cette affirmation). Dans cet article, Signal explique que Cellebrite n’est pas magique. Il faut qu’une personne ai un accès déverouillé à votre téléphone pour utiliser le logiciel. Cela revient à de l’automatisation, car la personne tenant votre téléphone pourrait tout aussi bien aller vérifier chacune de vos applications à la main, ça reviendrai à la même chose.

On peut se poser la question, est-ce légal de ne pas donner son code de téléphone à un agent de police ? Et bien, oui et non. Pour que cet acte soit considéré comme un délit pénal, il faut remplir les trois conditions suivantes :

-

Le téléphone est susceptible d’avoir été utilisé pour “préparer, faciliter ou commettre un crime ou un délit” (Article 434-15-2 du Code pénal).

-

Le téléphone est équipé d’un moyen de cryptologie C’est à dire que le code de dévérouillage permet de déchiffrer ses données. Le problème, c’est que c’est le cas de quasiment tous les téléphones d’aujourd’hui.

-

La demande a été faite au travers d’une réquisition judiciaire La demande ne doit pas être informelle, et passer par la justice au préalable. Une simple demande par un agent ne suffit pas.

Voici ce que l’on risque (cf l’article 434-15-2 du Code pénal ) : trois ans d’emprisonnement et de 270 000 € d’amende, et cinq ans d’emprisonnement et à 450 000 € d’amende si le code de téléphone aurait permit d’éviter un crime, délit ou d’en limiter les effets.

Les créateurs de cet outils parlent d’un monde plus sur avec Cellebrite, mais comme tout outil, c’est souvent l’utilisation qui change la donne.

Les clients de Pegasus, comme le Mexique où l’Arabie Saoudite ont signé un accord disant qu’ils allaient utiliser le spyware uniquement dans le but de combattre la criminalité, or, des journalistes, des membres de la famille et des militants contre le régime en place ont été mit sous écoute. Lien de la video de Arte sur le sujet

C’est la même chose pour Cellebrite, ils peuvent (et l’ont déjà fait) s’en servir sur des manifestants comme moyen de pression

Voici quelques liens sur Signal et Cellebrite :

- Article de Signal

- Article sur le combat entre Signal et Cellebrite

- Article qui aborde plusieurs points sur le combat entre les deux entreprises

En bref, utilisez Signal pour vos communications, mettez vos conversations en temporaires, mettez plusieurs facteurs d’authentification, ne mettez pas votre nom direct non plus. Et pour les mails, passez par Proton Mail. Attention toutefois, Proton est suisse, et est soumis à certaines lois en vigeur sur le territoire. Je cite :

“L’utilisation des services Proton pour des activités qui enfreignent la loi suisse est contraire aux Conditions générales d’utilisation de Proton. Conformément à la législation suisse, nous sommes tenus de coopérer avec les autorités chargées de l’application de la loi dans le cadre d’enquêtes criminelles, dans le respect des lois suisses et de la réglementation relative à la protection de la vie privée.”

C’est déjà arrivé dans le cadre d’une enquête, où Proton a fourni une adresse IP appartenant à un utilisateur de la plateforme aux autorités françaises.

De plus, il existe Rise Up qui est géré par des bénevoles et qui fournissent un service de messagerie (email) qui coche beaucoup de case pour une vie privée respectée.

Lien sur site Rise Up et une explication de leurs service.

Android

Pour la solution de chiffrement, Samsung offre une application par défaut qui agit comme un conteneur chiffré à l’intérieur de vôtre téléphone. De même, il n’est pas réellement possible de faire des actions sans votre code et donc votre téléphone déverrouillé.

Apple

Pour Apple, le téléphone est déjà correctement sécurisé en soi, si toutefois le téléphone est à jour. Il est à ma connaissance pas réellement possible de faire quoique ce soit sur votre Iphone si vous n’avez pas donné le code.

Pour résumer

Il existe de nombreuses méthodes pour améliorer votre confidentialité aux travers des usages du numérique. Cela passe par un meilleur OPsec en amont, ne pas laisser trainer des choses sur internet, chiffrer son disque dur et utiliser des canaux de messageries sécurisés.

Pour aller plus loin (êtes-vous recherché ?)

Dans cette partie, nous verrons comment aller plus loin, si vous êtes très très soucieux de votre vie privée.

Sur l’ordinateur

VeraCrypt

VeraCrypt est un logiciel open-source de chiffrement de données. Il est utilisé pour créer un conteneur chiffré et le monter à l’aide d’un ou plusieurs moyen d’authentification. Pour résumer, il permet de monter un périphérique sur votre ordinateur de manière chiffrée et authentifiée. Lien vers le site de VeraCrypt Lien vers le tutoriel que j’ai fait

TailsOS

Tails est un système open-source Linux basé sur Debian qui fait transiter toutes les communications au travers du réseau Tor (un darknet). Il est utilisé en live boot qui est conçu pour ne pas laisser de traces pour les analyses forensics. Une fois la clé USB débranchée, l’ordinateur est vide.

Sur le téléphone

MVT tool

MVT tool (Mobile Verification Toolkit) est un outil open-source pour analyser et vérifier la sécurité de vos appareils mobiles (iOS et Android) . Utilisez-le pour détecter les vulnérabilités et prendre des mesures pour les corriger.

L’outil est developpé par Amnesty International - Security Lab, qui est une équipe d’ingénieur spécialisé pour aider les journalistes et personnalités publiques à garder la confidentialité de leurs échanges. Ils sont notamment intervenus dans le cadre de Pegasus.

Lien de la documentation

Lien du Github

Les OS

Attention, cette section ne concerne pas les téléphones Apple.

Sur des téléphones comme les Xiaomi, Samsung ou encore Pixel, il est possible de remplacer le système d’exploitation pour y mettre le siens.

Proton +

La suite Proton dispose d’une partie payante permettant de faire le plus gros du travail d’OPsec.

Voici ce qu’elle permet de faire :

- Créer des alias mail, des mails poubelle de manière à s’inscrire sur un site avec un email non reconnaissable (comme [email protected]), redirigera ce mail vers votre boite mail

- Gestionnaire de mot de passe intégré aux navigateurs, disponible sur téléphone

- Monitor les fuites de données qui pourraient vous impacter (exemple, votre mail Proton est apparu dans une fuite et est lié à Linkedin)

- 500Gio de drive chiffré

- Un super VPN

- et des mails différents dans tous les sens

- Compatible avec Gmail pour établir une redirection vers votre nouvelle boite mail